20145206邹京儒Exp6 信息搜集与漏洞扫描

一、实践过程记录

openvas漏洞扫描

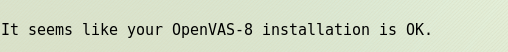

1、openvas-check-setup来查看下他的安装状态:

所以直接输入命令:

openvasmd

openvas-check-setup,直到出现下面的提示,证明安装成功:

3、添加admin账号。使用命令openvasmd --user=admin --new-password=admin

4、输入命令:openvas-start来开启openvas

5、在kali中访问GSA网址:,(用户名和密码就是步骤3中设置的)

6、 输入本机ip地址,开始扫描:

7、我快速扫描了win10,下面是扫描结果:

8、接着我又扫描了winxpsp3系统,果真,漏洞明显增多:

9、查看具体信息,如下:

信息收集技术

whois、nslookup、dig

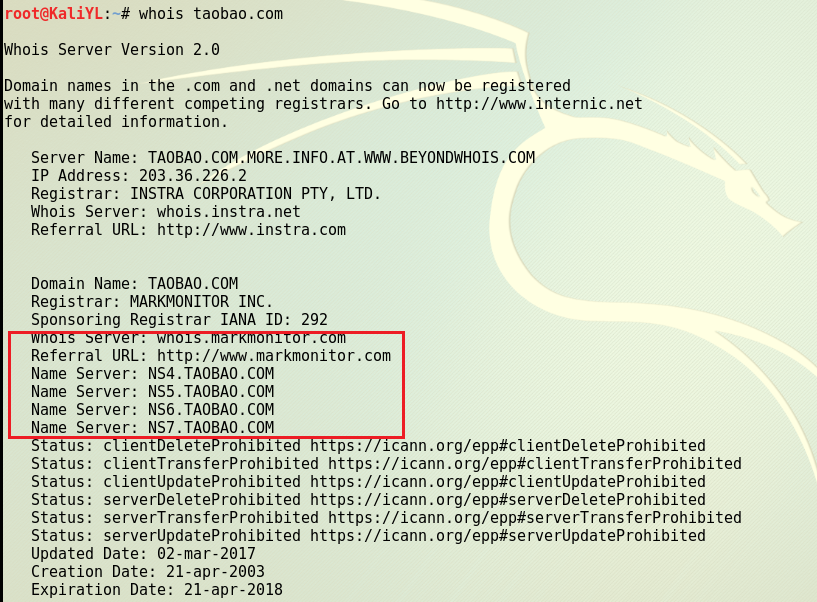

用whois查询 DNS注册人及联系方式,直接在kali终端输入:whois www.taobao.com,以下是查询结果,我们可以看到注册的公司,有4个服务器,以及基本的注册省份,传真,电话等信息。

用dig和nslookup查询IP地址的结果:

tracert路由探测,下面是linux下的查询结果。我们可以通过ip查询到这些路由或者机器的地理位置,分析出数据包所走的路线(手机ip为10.1.1.154):

搜索引擎查询技术:

nmap扫描。

nmap扫描存活的主机:

检测主机的操作系统

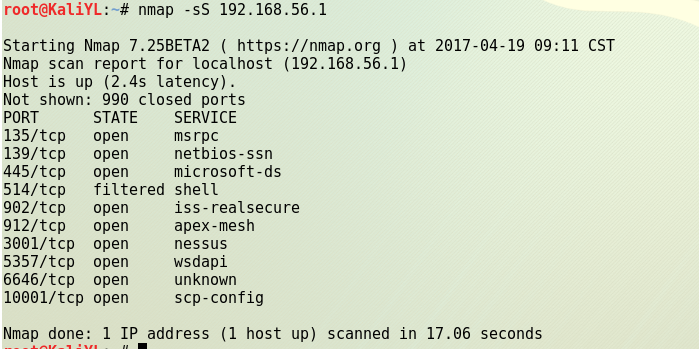

使用tcp syn方式扫描查看主机开放的端口:

对靶机的服务版本进行检测:

二、实验后回答问题

(1)哪些组织负责DNS,IP的管理。

ICANN、ASO以及ASO旗下的地区性注册机构组织负责IP的管理,ICANN、DNSO以及DNSO旗下的注册机构组织负责DNS的管理 (2)什么是3R信息 指的是官方注册局、注册商、注册人三、实验总结与体会

通过本次实验,掌握了许多种获取目标主机信息的方法,包括目标IP的地理位置等等,也是经过这次实验,我第一次查看了手机的ip地址。漏洞扫描让我看到其实宝宝的电脑漏洞还是很少滴,比较开森啦~就是扫描过程太慢了。

四、完善过程(主要加上扫描之后点开done的分析)

看过老师的备注之后,重新做了一遍,完善了一下,这一次我的ip地址如下:

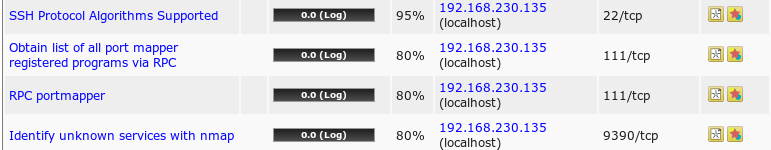

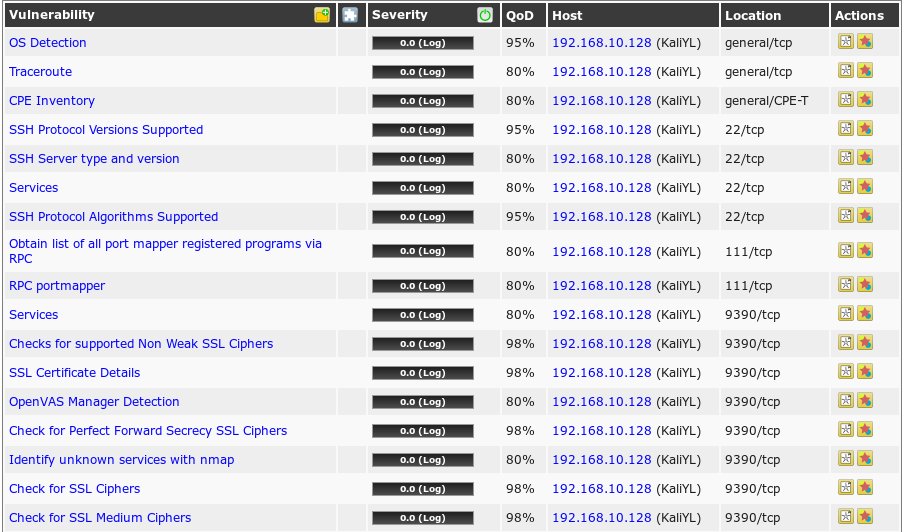

扫描之后结果如下:

扫描完毕可以看到一条done的条目,点进去,有扫描后的结果:

图中可以看出扫描出了10个结果,查看该份报告的详细内容,可以发现漏洞名、危险程度、对应端口等信息